1. 시나리오

앤은 애플 TV를 구매하였다. 앤의 행동을 감시해라!

* 주어진 조건 : Ann의 아이피(192.168.1.10), pcap파일

2. 수집할 증거들

1) 앤의 애플 TV의 맥주소

2) 앤의 애플 TV에서 HTTP request 에서 사용한 User-Agent 스트링

3) 애플 TV에서 앤이 처음에 검색한 4가지 용어

What were Ann’s first four search terms on the AppleTV (all incremental searches count)?

4) 앤이 클릭한 첫 번째 영화 제목

5) 영화 예고편의 전체 URL

What was the full URL to the movie trailer (defined by “preview-url”)?

6) 앤이 클릭한 두 번째 영화 제목

7) 그것을 산 가격

What was the price to buy it (defined by “price-display”)?

8) 앤이 검색한 마지막 용어

3. 문제풀이

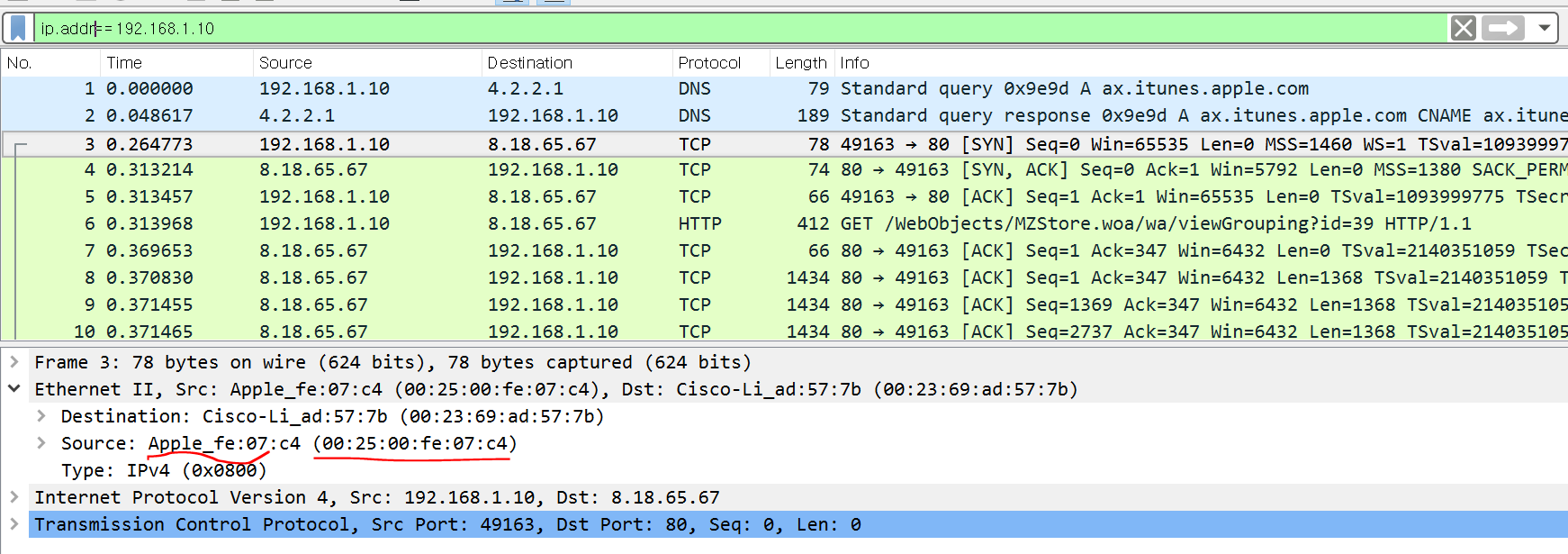

1) 앤의 애플 TV의 맥주소

앤의 애플 TV의 아이피를 알고있으니 해당 주소로 필터링을 걸고 TCP 패킷을 하나 확인해보면 맥주소를 알 수 있다.

정답 : 00:25:00:fe:07:c4

2) 앤의 애플 TV에서 HTTP request 에서 사용한 User-Agent 스트링

HTTP 패킷 스트림을 확인해 보자.

HTTP 헤더중 User-Agent 항목은 클라이언트 소프트웨어(브라우저, OS) 명칭 및 버전 정보등이 담기게 된다.

정답 : AppleTV

3) 애플 TV에서 앤이 처음에 검색한 4가지 용어

What were Ann’s first four search terms on the AppleTV (all incremental searches count)?

* incremental Search 란?

증분 검색(增分 檢索)은 컴퓨터에서 사용자가 글자를 입력하는 도중에 계속적으로 해당하는 내용을 찾아주는 기능이다. 대개 슬래시(‘/’) 키를 사용한다.

사용자가 입력하는 과정에서 최근까지 입력된 부분과 일치되는 문자열을 검색하며, 검색된 문자열은 프로그램에 따라서 눈에 띄는 배경색 등으로 강조되기도 한다.

출처 : 위키백과

incremental Search 문자열을 포함하는 패킷 정보를 검색해보면

정답 : h, ha, hac, hack

4) 앤이 클릭한 첫 번째 영화 제목

앤의 IP 주소와 HTTP 프로토콜로 필터링을 걸면 다음과 같은 결과가 나온다.

이 패킷을 설명하자면 4번문제가 원하는건 앤이 영화를 보기위해 여러 영화들을 검색하였을 것이고 그 중 가장 처음으로 검색한 영화를 클릭 한 것을 찾는 것이다.

빨간 박스들을 보면 변수명이 Movies-Searching이라는 게 바로 영화를 검색했을 때의 패킷이고

맨 마지막 빨간 박스를 보면 PageName 변수의 값으로 Hackers 라는 값이 보인다.

이는 3번 문제와 연관지어 생각해보면 처음에 h, ha hac, hack 를 검색하고 "Hackers"라는 영화를 클릭한 것으로 유추 가능하다

정답 : Hackers

5) 영화 예고편의 전체 URL

What was the full URL to the movie trailer (defined by “preview-url”)?

이역시 hack 이라고 검색한 다음 패킷의 스트림을 확인해보면 쉽게 해결 가능하다.

문제에서 preview-url 이라고 정의됬다고 했으므로 해당 문자열을 검색해보자.

정답 : http://a227.v.phobos.apple.com/us/r1000/008/Video/62/bd/1b/mzm.plqacyqb..640x278.h264lc.d2.p.m4v

6) 앤이 클릭한 두 번째 영화 제목

4번문제와 같은 방식으로 "Hackers" 를 클릭하기 위해서 그전에 Movie-Search 라는 변수를 확인했었다.

그렇다면 "Hackers" 를 클릭한 다음 Movie-Search 를 포함한 패킷을 찾고 그다음 Page-name으로 나온 값을 확인하자.

정답 : Sneakers

7) 그것을 산 가격

What was the price to buy it (defined by “price-display”)?

Sneakers 라는 영화를 클릭했을 때의 요청 패킷을 확인 한 뒤, 문제에 정의된 prive-display 문자열을 검색해보면 된다.

정답 : price-display

8) 앤이 검색한 마지막 용어

첫번째로 h, ha, hac , hack를 검색했고

두번째로 s, sn, sne, snea, sneak을 검색했다.

마지막으로는...?

이러한 과정을 전체적으로 확인 할 수 있는 방법이 있는데 바로 HTTP 오브젝트 추출하기이다.

현재로서 추출은 안되지만 목록은 볼수 있다.

맨 마지막 문자를 보면 "iknowyourwatchingme" 이다.

자기가 감시당하고 있는걸 알고있다는 소리이다.. 소름..

정답 : "iknowyourwatchingme"

'워게임 > Puzzle contest' 카테고리의 다른 글

| LMG Network Forensic puzzle contest 6번 (0) | 2019.05.24 |

|---|---|

| LMG Network Forensic puzzle contest 5번 (0) | 2019.05.24 |

| LMG Network Forensic puzzle contest 4번 (0) | 2019.05.24 |

| LMG Network Forensic puzzle contest 1번 (0) | 2019.05.17 |

| LMG Network Forensic puzzle contest 2번 (0) | 2019.05.17 |