1. 시나리오

Ann이 사라졌다 !!!

아는 정보라고는 그녀가 떠나기 전에 그녀의 비밀 연인인 X 씨와 대화를 나눴다는 것 뿐.

따라서 법의학 수사관인 나에게 아래의 증거를 수집하라는 임무가 떨어졌다.

2. 수집할 증거들

1) 앤의 이메일 주소

2) 앤의 이메일 비밀번호

3) 앤의 비밀 연인의 이메일 주소

4) 그녀가 비밀 연인 X에게 가져오라고 시킨 것

5) 그녀가 비밀 연인 X에게 보낸 것

6) 그녀가 비밀 연인 X에게 보낸 MD5sum 값

7) 어떤나라,도시가 그들의 집결지 인지

8) 문서에 포함된 이미지의 MD5sum 값

3. 문제풀이

1) 앤의 이메일 주소

pcap 파일을 열어보면 다음과 같은 패킷들의 화면이 나온다.

이번에는 앤의 아이피 주소를 모르기 때문에 어떻게 접근을 할까.. 싶었다.

하지만 SMTP라는 프로토콜이 보였고 그제서야 문제에서 메일관련 내용이 있었다는 것이 기억이 났다.

따라서 SMTP 프로토콜을 하나 선택하여 TCP 스트림을 확인해보면 SMTP 메일로 주고받는 내용이 확인 가능하다

이 내용은 SMTP 서버에 동작 과정을 알고 있다면 쉽게 해석할 수 있는 내용이다.

250- 으로 되어있는 부분은 SMTP 메일 서버에 접속하는 과정에서 나온 내용이기 때문에 볼 필요가 없고

중요한 부분은 바로 AUTO LOGIN 부분이다.

이 부분은 바로 SMTP 메일 서버에 로그인하는 과정이다. LOGIN 과정은 다음과 같다.

가. auth login : 클라이언트는 서버가 메일서버에 로그인하기위해서 입력해야 하는 명령어

나. 334 VXNlcm5hbWU6 : 서버에 대한 응답 내용으로 해당 문자열은 Base64로 인코딩 되어 있다. 디코딩하면 Username: 이라는 문자열이다.

다. eChvbGl : 입력한 아이디 값이 Base64로 인코딩 된다.

라. 334 UGFzc3dvcmQ6 : 서버가 비밀번호를 입력하게끔 Password: 문자열을 보내는데 이역시 인코딩 됨

마. Wox머시기 : 입력한 패스워드가 인코딩 된다.

(이를통해 2번 문제 해결가능)

1번 문제는 해당 스트림을 확인하면 쉽게 앤의 이메일 주소를 알수 있다.

정답 : sneakyg33k@aol.com

2) 앤의 이메일 비밀번호

방금 위에서 설명한 내용을 토대로 해당 스트림의 아이디와 비밀번호를 Base64로 디코딩하면 확인 가능하다.

아이디(c25lYWt5ZzMza0Bhb2wuY29t) : sneakyg33k@aol.com

비밀번호(NTU4cjAwbHo=) : 558r00lz

3) 앤의 비밀 연인의 이메일 주소

그림 1에서 확인 가능하다.

정답 : mistersecretx@aol.com

4) 그녀가 비밀 연인 X에게 가져오라고 시킨 것

그림 1에서 확인 가능하다.

정답 : Hi sweetheart! Bring your fake passport and a bathing suit

5) 그녀가 비밀 연인 X에게 보낸 것

그림1은 SMTP 메일 서버와 주고받은 스트림을 확인한 결과인데 해당 내용을 쭉 보다보면 다음과 같은 내용이 나온다.

따라서 앤은 연인에게 secretrendezvous.docx라는 문서파일을 보낸 것으로 추정된다. 또한 해당 파일을 Base64방식으로 인코딩 한 것이 확인 가능하다

6) 그녀가 비밀 연인 X에게 보낸 파일의 MD5sum 값

여태까지의 정황을 통해 Ann이 연인에게 .docx 파일을 메일을 통해 보냈다는 걸 확인 할 수 있다.

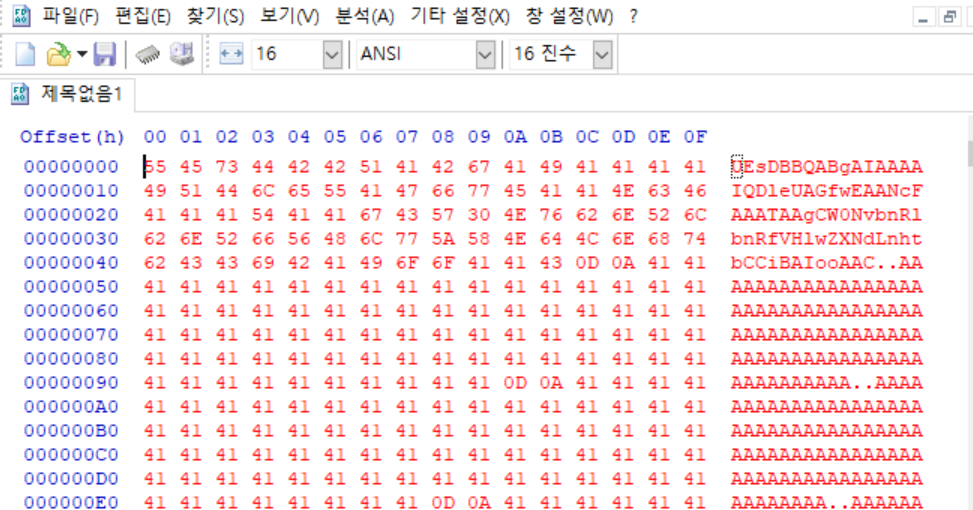

UEs ~~ 로 시작하는 부분이 바로 docx의 내용이다. 이역시 헤더 부분을 보면 base64로 인코딩 되어 있기 때문에 디코딩을 해줘야 한다. 해당 스트림의 Raw 값을 복사해서 HXD프로그램으로 열자.

그 후 앞뒤 필요없는 부분을 잘라주도록 하자.

그 다음 해당 내용을 .docx 파일 형태로 저장한다음 아래 사이트를 이용하여 디코딩 하자.

https://www.motobit.com/util/base64-decoder-encoder.asp

결과물을 바이너리 파일로 다운받을수 있다. zip 파일로 다운받아지는에 이걸 다시한번 HXD에 넣고 돌리면

정상적인 .docx 파일의 형태로 나오게 된다.

정답 : 9e423e11db88f01bbff81172839e1923

7) 어떤나라,도시가 그들의 집결지 인지

위의 문서를 열면

집결지가 적혀져 있는 내용을 확인 할 수 있다.

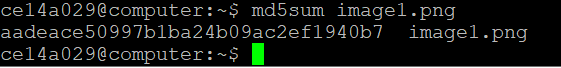

8) 문서에 포함된 이미지의 MD5sum 값

워드 파일내의 이미지를 단순히 다른이름으로 저장을 하면 원본 파일 해상도는 그대로지만 파일과 이미지의 크기를 줄인다. 원본을 그대로 추출하고 싶다면, 다른 방법을 사용해야 한다.

원본 파일을 그대로 추출하려면 [파일] -> [다른이름으로 저장] -> [웹 페이지 포맷으로 저장]

이렇게 하면 웹페이지의 폴더 형태로 저장이 되는데 안에 워드를 구성하는내용들이 다 들어가 있다.

이미지 파일도 있는데 해당 파일을 리눅스에서 md5sum 값을 계산하면 다음과 같은 값이 나온다.

'워게임 > Puzzle contest' 카테고리의 다른 글

| LMG Network Forensic puzzle contest 6번 (0) | 2019.05.24 |

|---|---|

| LMG Network Forensic puzzle contest 5번 (0) | 2019.05.24 |

| LMG Network Forensic puzzle contest 4번 (0) | 2019.05.24 |

| LMG Network Forensic puzzle contest 3번 (0) | 2019.05.18 |

| LMG Network Forensic puzzle contest 1번 (0) | 2019.05.17 |